由国家支持的网络攻击的重点目标是供应链

在经济日益全球化的过程中,供应链中网络安全的重要性无可比拟。背后有国家支持的不良行为者有很多可乘之机造成重大破坏和数据损坏。参与电子供应链(尤其是半导体供应链)的人员必须提高警惕,控制这些威胁。

网络犯罪在不断上升

随着商业交易日益虚拟化,网络攻击也在增多。Resilinc 的 EventWatch 负责监控和追踪供应链网络攻击,发现在 2024 年前的 11 个月内共发现 738 起攻击。2024 年上半年,攻击次数与 2023 年上半年相比增加了 21%。从 2019 年初到 2024 年初的五年间,网络攻击警报增加了 1,375%。[1] 攻击次数的增加可归因于 IT 人才短缺和在线活动增加所造成的缺口。

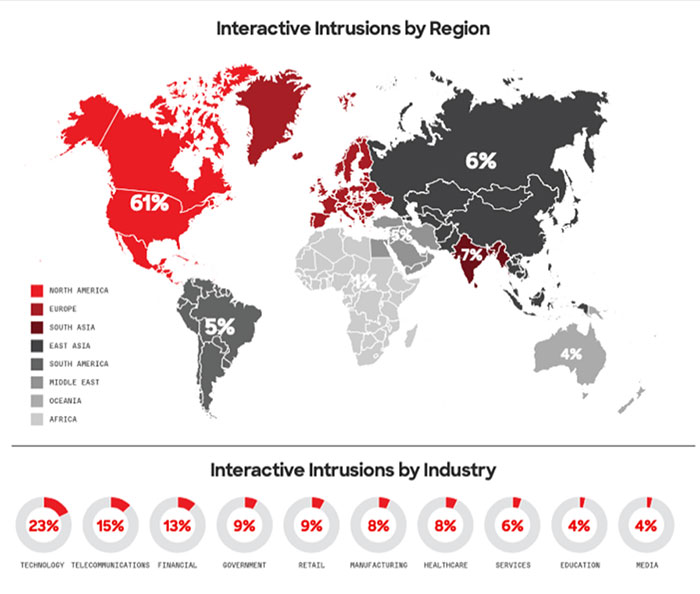

部分网络攻击是由政府发起或支持的,旨在促进其政治、经济或军事利益。这些攻击通常针对其他政府、关键基础设施、大公司或关键行业。根据 Crowdstrike 的数据,技术是十大行业中最常见的目标垂直行业,而北美是迄今为止最常见的地理目标(图 1)。

图 1:科技是十大行业中受攻击频率最高的垂直行业,而北美是受攻击频率最高的地区。(图片来源:Crowdstrike)

图 1:科技是十大行业中受攻击频率最高的垂直行业,而北美是受攻击频率最高的地区。(图片来源:Crowdstrike)

国家行为者包括代表政府或国家或在政府或国家支持下行动的个人或团体,他们进入网络战场并不是为了经济利益,而是试图收集敏感信息、破坏关键基础设施或影响公众舆论。在全球供应链中,这意味着针对生产和分销商品的公司企业的恶意行为。几乎每个国家都有可能参与国家支持的网络安全攻击。

软件和硬件

国家行为者对技术供应链有两种不同的攻击方式。首先,通过利用上游的第三方供应商和服务提供商,当用户在各种潜在目标上安装软件时,攻击者可以渗透系统(图 2)。其次,软件开发人员经常使用开源代码来提高效率和创新,并快速进入市场。不良行为者通过渗透这些共享资源,可以立足并造成大范围破坏。

图 2:实施威胁行为者通过向上游移动以渗透第三方软件应用来增加其攻击媒介。(图片来源:Darktrace)

图 2:实施威胁行为者通过向上游移动以渗透第三方软件应用来增加其攻击媒介。(图片来源:Darktrace)

国家行为者越来越多地采用这些方法。据 Gartner 称,软件供应链攻击(包括专有代码和商业代码)对企业组织构成了重大的安全、监管和运营风险。3 该研究公司估计,这些攻击造成的成本将从 2023 年的 460 亿美元上升至 2031 年的 1380 亿美元。

硬件成为了国家威胁行为者的另一个攻击媒介。通过篡改设备硬件和固件,恶意行为者可以攻击最终客户的数据,而供应链是引入恶意软件的潜在薄弱环节。根据 HP 最近的一项研究,几乎五分之一 (19%) 的企业组织受到国家威胁行为者的影响,这些威胁行为者针对的是 PC、笔记本电脑或打印机供应链。4 在美国,这一数字明显更高,达到 29%。

该采取什么措施

显然,供应链中的网络安全应该是 OEM 的首要任务。随着攻击行为变得更加复杂、更加成熟,业界必须共同努力应对威胁。OEM 需要单独地使用各种工具,包括加密数据、实施强大的访问控制、定期软件更新、员工培训和持续监控,以减轻不断升级的威胁级别。

在行业层面,SEMI 网络安全联盟于今年早些时候成立,其使命是开发和推广基于标准的、面向全行业的方法,以提高网络安全并加速可行解决方案的实施。该联盟承诺明年将重点关注三项关键行动: 5

- 开发一个强大的网络安全框架,吸收最近转型中的经验教训并拥抱开放型合作。

- 创建针对半导体行业的框架来评估整个供应链的网络安全强度,并采取措施更好地保护生态系统网络。

- 结合如汽车和医疗等行业的最佳实践,实现安全协议现代化,并通过 SEMI 促进协作信息共享。

来自国家层面的威胁日益增加,电子供应链中的攻击媒介也变得越来越多样。与此同时,网络攻击者也变得越来越老练。良好的网络安全实践以及加强行业合作将有助于减轻其影响。

参考文献

2: https://go.crowdstrike.com/global-threat-report-2024.html

3: https://www.gartner.com/en/documents/5524495

4: https://www.hp.com/us-en/newsroom/press-releases/2024/hp-wolf-security-study-supply-chains.html

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum